di Piero Giuseppe Goletto

Ransom. Riscatto. Codice malevolo che infetta il computer rendendo inaccessibili i dati presenti, a meno di pagare un riscatto. Una sorta di sequestro di persona applicato ai dati. Si consideri che nel 2020 il ransomware rappresenta due terzi di tutti gli attacchi informatici, e questo dà la misura della pericolosità del fenomeno.

Il meccanismo molto spesso è questo: con una email attraverso la quale il malfattore finge di essere un soggetto affidabile in una comunicazione digitale, sul computer della vittima viene installato un particolare tipo di programma malevolo che ha una specificità. Esso attiva un altro programma che fa due cose: provvede a crittografare l’intero hard disk della vittima, prorpio tutto, e pertanto rendendo inservibile l’hard disk portando l’utente a perdere tutti i suoi dati.

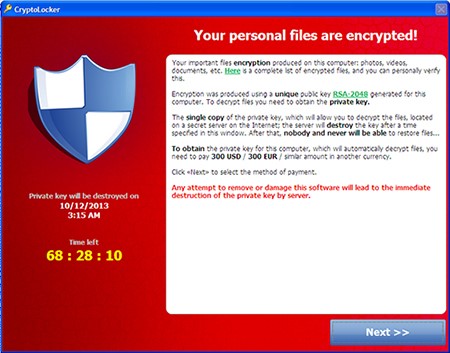

In secondo luogo il ransomware visualizza un messaggio che apparentemente proviene dalla polizia o da altra autorità e intima di pagare il riscatto in cambio della password che consente di decifrare i dati. L’ammontare del riscatto, a quanto è dato sapere, non è mai inferiore ai mille dollari ma in qualche caso si sono registrate richieste per un controvalore di 1 bitcoin, che mentre scriviamo quota intorno ai 31.800 euro.

L’obiettivo dei criminali informatici è battere cassa e farlo in fretta. Questo li differenzia da un altro tipo di minaccia, rappresentata dalle APT, di cui parleremo.

L’industria del ransomware è costituita da organizzazioni criminali, che talvolta utilizzano il canale della posta elettronica o altra messaggistica per dirottare il malcapitato utente su siti compromessi o falsificati, oppure infettando versioni piratate (distribuite gratuitamente) di costosi programmi commerciali. Taluni attacchi avvengono perché sono state rubate le credenziali e questo permette di iniettare il ransomware sulla macchina.

Senza escludere, in tutto questo, la possibilità che siano sfruttate delle debolezze del sistema, derivanti molto spesso dal mancato aggiornamento. In diverse occasioni però non si tratta di negligenza dell’utente bensì di ciò che in gergo è chiamato “zero-day”, cioè anomalie non note allo sviluppatore che l’attaccante ha scoperto.

La prima linea di difesa, prima ancora di non accettare email da sconosciuti, è fare i backup, cioè le copie di sicurezza. Nessuno si è mai pentito per avere fatto un backup.